Dans un monde où la communication numérique est fondamentale, l’accès à sa messagerie en ligne doit être rapide et sécurisé. Que vous soyez en déplacement, au bureau ou à la maison, il existe des méthodes pour consulter vos e-mails efficacement.…

Blog

Dans un monde où la communication numérique est fondamentale, l’accès à sa messagerie en ligne doit être rapide et sécurisé. Que vous soyez en déplacement, au bureau ou à la maison, il existe des méthodes pour consulter vos e-mails efficacement.…

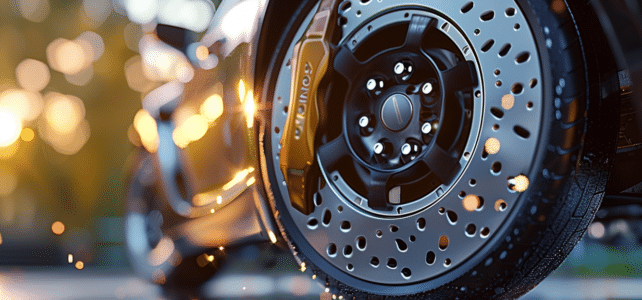

Les systèmes de freinage ont connu une évolution remarquable au fil des décennies, devenant un pilier central de la sécurité automobile. Au cœur de cette transformation se trouve l’ABS, ou système de freinage antiblocage, qui a révolutionné la manière dont…

Dans la quête d’un mode de vie sain, l’équilibre nutritionnel est essentiel. Au cœur de cette balance, les glucides jouent un rôle fondamental comme principale source d’énergie pour notre organisme. Tous les glucides ne sont pas égaux en termes de…

La pression des pneus est un facteur clé dans l’entretien de toute voiture, et la Peugeot 208 ne fait pas exception. Des pneus correctement gonflés garantissent non seulement une meilleure adhérence et une conduite sécuritaire, mais influencent aussi la consommation…

La taille de la pizza est un critère essentiel qui influe directement sur le plaisir gustatif et la satisfaction des convives. Face à une variété d’options, opter pour les dimensions adéquates peut sembler déroutant. Qu’il s’agisse d’une soirée film en…

Dans l’immensité des écosystèmes terrestres, les insectes lumineux, tels que les lucioles et vers luisants, jouent un rôle captivant. Leur capacité à émettre de la lumière, la bioluminescence, est non seulement un spectacle naturel enchanteur, mais elle influence aussi divers…

Dans l’effervescence de la Ville Éternelle, les boutiques secrètes regorgent de trésors cachés, prêts à être dénichés par les amateurs de mode. Les marchés incontournables de Rome offrent une flânerie unique, mêlant découverte culturelle et chasse aux bonnes affaires. Les…

Décortiquons ensemble les énigmes de la rapidité, essentielles pour s’épanouir dans la course. Une compréhension profonde des méthodes et stratégies inédites, couplée à une pratique agile, peut faire des merveilles. Par ailleurs, l’alimentation adéquate et l’hydratation adéquate, véritables carburants de…

Réveillez votre Weigelia avec une taille adéquate, une étape cruciale pour sa santé et son esthétisme. Cette intervention, loin d’être anodine, requiert une maîtrise de techniques spécifiques. Pour rajeunir votre Weigelia, commencez par supprimer les branches morte et celles qui…

Percevoir la tendance dévastatrice des chérubins s’avère primordial dans l’optique de préserver l’intégrité de votre canapé. L’éducation et la discipline, des éléments préventifs essentiels, jouent un rôle de premier plan pour instaurer un respect des biens matériels. Opter pour des…

Mireille Mathieu, icône de la chanson française, fait face à une affliction mystérieuse. Cette maladie, qui demeure un défi à déchiffrer pour le corps médical, a engendré des modifications notables dans son état de santé. Récemment, on observe une évolution…

Kendji Girac, l’artiste tant acclamé, se prépare pour le jour suprême qui marquera un tournant dans sa vie. Les préparatifs de cet événement inoubliable sont en cours et promettent une célébration hors du commun. L’artiste, connu pour sa voix unique…

Plongez dans l’univers de PblvReplay.com ! Ce site a été créé pour les fans de Plus Belle La Vie. Il offre des fonctionnalités uniques qui vous permettent de regarder les épisodes en replay. Les avantages d’utiliser PblvReplay.com sont nombreux :…

Les boutons remplis de sang sont une condition cutanée courante et peuvent être très frustrants à gérer. Selon OptiSanté, ces boutons n’apparaissent pas seulement sur le visage, mais également dans le cou, les aisselles et d’autres régions du corps exposées…

Les délais de prévenance sont un élément important à prendre en compte dans le cadre d’un contrat. Les informations dont elles doivent être dotées et les obligations qu’elles imposent aux parties contractantes doivent être connues et respectées pour éviter toute…

On ne peut rien faire aujourd’hui sans communiquer. La communication occupe une place de choix dans le cercle des humains. S’il en est ainsi, l’évidence de la communication dans le secteur éducatif, n’est plus à démontrer. C’est donc dans cette…

A l’instar des 400 000 exploitants agriculteurs en France, vous souhaitez lancer votre projet par la création d’une micro entreprise. Pour ce faire, vous êtes obligés de vous conformer aux règlements établis du régime micro-bénéfice agricole (BA). En effet, depuis le…

Au cours des 5 dernières années, au moins, 30% des internautes ont utilisé des services VPN. En effet, la garantie (de sécuriser sa connexion Internet ou de pouvoir contourner certains services bloqués) dans certains pays, justifie un tel pourcentage d’abonné…

Pour se créer un nom et attirer toujours plus de clients, les entreprises doivent faire leur publicité. Afin d’y arriver, elles mettent en place de nombreuses stratégies marketing et utilisent divers supports de communication visuelle. L’efficacité de ces derniers est…

L’adresse postale est un moyen de communication qui occupe toujours une place importante dans la société, malgré l’évolution de la technologie. Elle permet d’expédier des courriers et des colis. Ainsi, il est nécessaire de vérifier son adresse postale avant d’envoyer…